Roninのハッキングについての詳細が発表されました。

・なぜ起きたのか

・2度と起きないための対策

・Roninブリッジ再開の予定

について書かれています!

本記事

以下和訳↓

はじめに

3月23日にSky MavisのRoninバリデータノードとAxie DAOバリデータノードがハッキングされ、Roninブリッジから173,600 Ethereumと25.5M USDCが流出しました。

ハッカーは特定され、すべてのユーザー資金が復元されつつあります。

・ハッキングの詳細

・どのようなセキュリティ対策が実施されているか

などについて、報告させていただきます。

今回のハッキングは、どんな企業も外部の脅威に晒されていることを再認識させるものでした。暗号通貨の盗難は急速に増加しています。

今回の報告により、業界全体をより安全に保つ事が出来ればと考えております。

タイムライン

ハッキングは2022年3月23日に発生し、3月29日にスカイメイビスのチームによって発見されました。

ハッキングがすぐに判明しなかった理由は、ブリッジからの大規模な流出を監視するための適切な追跡システムがなかったためです。

新しいブリッジが実装されれば、今回のような規模のトランザクションは人手をかけずに引き出すことはできなくなります。

ハッカーは、9つのバリデータの秘密鍵のうち5つ(Sky Mavisバリデータ4つとAxie DAO1つ)を手にすることができました。この結果、2つのトランザクション(1および2)で173,600Ethereumと25.5M USDCがRoninブリッジから流出しました。

ハッキングの詳細

Sky Mavisの従業員は、常に高度な※スピアフィッシング攻撃を受けています。

※スピアフィッシング

フィッシング攻撃の一種。

スピアフィッシング攻撃は主にメールを利用して行われる。メールを受信するユーザーにとって、あたかも知り合いや上司などからメールが送信されたように装い情報を盗み取るフィッシングサイトへとアクセスさせる。メールに添付されたファイルを実行させたり、メール本文に記載したURLをクリックさせたりすることで攻撃を行う。

フィッシング攻撃は広範囲に渡って攻撃を行うため、精度はあまり高くない。対してスピアフィッシング攻撃は、事前に情報収集を行った結果を元に標的に狙いを定めて攻撃を行うため、精度が高いという特徴を持つ。

このスピアフィッシングにより、1人の従業員が攻撃されました。この社員はもうSky Mavisに勤務していません。ハッカーはこのアクセス権を利用して、Sky MavisのITインフラに侵入し、バリデータノードにアクセスすることに成功しました。

当時、Sky Mavisは4/9のバリデータを管理していました。バリデータの鍵は分散されているため、攻撃が制限されます。

しかし、今回の事件ではハッカーは我々のガスフリーRPCノードから裏口を見つけ、それを悪用してAxie DAOバリデータの署名を取得しました。

これは、2021年11月にsky Mavisが膨大なユーザー負荷のため、無料トランザクションを配布するためにAxie DAOに助けを求めたときに遡ります。Axie DAOはSky Mavisをallowlistに入れ、さまざまなトランザクションに代理で署名させました。これは2021年12月に廃止されましたが、allowlistのアクセス権は取り消されていませんでした。

ハッカーがSky Mavisのシステムにアクセスすると、Axie DAOのバリデータからガスフリーRPCノードを使用して署名を取得することができました。

この脆弱性は、追加のバリデータノードを追加することで修正されています。

このような事態を二度と起こさないために、新しくセキュリティ・ロードマップを作成しました。

セキュリティロードマップ

SkyMavisは、現在および将来のセキュリティの強化のため、以下のステップを踏みます。

トップクラスのセキュリティ専門家と連携し、長期的に脅威に晒されるのを防ぐ。

CrowdStrike社とPolaris Infosec社には、ハッキング直後から社内の監視とフォレンジック捜査を依頼しました。また、SkyMavisは、敵対勢力にセキュリティの概要を把握されないよう、名前を伏せて他の企業とも連携しています。

Ronin Networkのバリデータノードを増やす。

ハッキングが発生した時点で、Sky Mavisは9つの検証ノードを保有していました。これを11台まで増やし、さらに3台の検証ノードを近々導入する予定です。今後3カ月で21ノード、長期的には100ノードを超えることを目標としています。

より厳格な社内手続きの実施

社内手続きを含め、セキュリティのあらゆる分野を点検しています。外部からの脅威に対抗するため、より強固なトレーニングを実施し、さらにリスクを軽減するために業務用デバイスを使用するなど、全従業員のセキュリティに重点を置いています。

監査の実施

Roninのセキュリティに関しての対応は、注目の的となっています。セキュリティの専門家により構造全体をレビューされ、最適化されています。

ゼロ・トラスト組織の構築

私たちの目標はゼロ・トラストの組織になることです。

※ゼロトラスト

社内外のネットワーク環境における、従来の「境界」の概念を捨て去り、守るべき情報資産にアクセスするものはすべて信用せずにその安全性を検証することで、情報資産への脅威を防ぐという、セキュリティの新しい考え方。

ゼロトラストとは、skymavisが常に外部と内部の脅威にさらされていることを前提としたフレームワークです。

ゼロトラストのセキュリティモデルでは、ユーザーがアプリケーションやソフトウェアに接続する際、すべての接続を検証してから承認します。これにより、当社のセキュリティポリシーの用件を満たしていることを確認します。

バグバウンティの開始

私たちは、コミュニティの安全性を維持するためのセキュリティ研究者の努力の重要性と価値を認識しています。Sky Mavisは、セキュリティの脆弱性を発見した人に、最高100万ドルの報奨金を提供しています。

※バグバウンティ

公開しているプログラムにバグがあることを想定して報奨金をかけて公開し、一般人(ホワイトハッカー)がバグを発見して脆弱性を報告して報奨金を受け取るという制度。

ISO27001など、セキュリティ関連の認証取得。

Sky Mavisは時間の経過とともに、さまざまな認証プロセスを経ることになります。

ハッカーについて

FBIは、今回のハッキングは、北朝鮮を拠点とするLazarus Groupの犯行だと発表しました。

米国の財務省は、盗まれた資金を受け取ったアドレスに制裁を加えています。Lazarus Group は国家が支援するサイバー犯罪組織で、非常に洗練されており、多くの著名なハッキングに関与しています。

私たちは、ハッカーを特定するために協力してくれたすべての法執行機関に感謝しています。私たちの現在の焦点は、最強のセキュリティ対策を実施することによって、このようなことが二度と起こらないようにすることです。

Roninブリッジ再開

Roninネットワークのブリッジは現在再設計中で、セキュリティが万全と確信した時点でオープンする予定です。当初は4月末までにアップグレードできると考えていましたが、これは急ぐべきものではありません。このブリッジは何十億ドルもの資産を守るものなので、正しく行う必要があります。

計画通りに進めば、ブリッジは5月中旬から下旬に再開される予定です。その間、BinanceはAxie InfinityユーザーのWETHとUSDCの入出金のためにRonin Networkをサポートしてくれます。

ブリッジのすべてのユーザー資金は、

・Sky Mavis資金調達

・Axie InfinityとSky Mavisのバランスシート資産

・コアチームの個人資金

によって保証されていますので、ご安心ください。

ブリッジを開設するために必要なこと

- Roninブリッジの契約をアップグレードする。80%完了済み。

- ブリッジのバックエンドを作り直す。これは進行中。

- 大規模なトランザクションの承認や新しいバリデータの追加・削除を可能にするバリデータダッシュボードを実装する。これは現在設計中。

- 未決済の引き出しをすべて移行する。新しいブリッジの導入後に実施する予定。

まとめ

私たちは、これまで以上に強くなるために、私たちを支えてくれたコミュニティの皆さん、素晴らしい役員の皆さん、そして警察当局の皆さんに感謝しています。

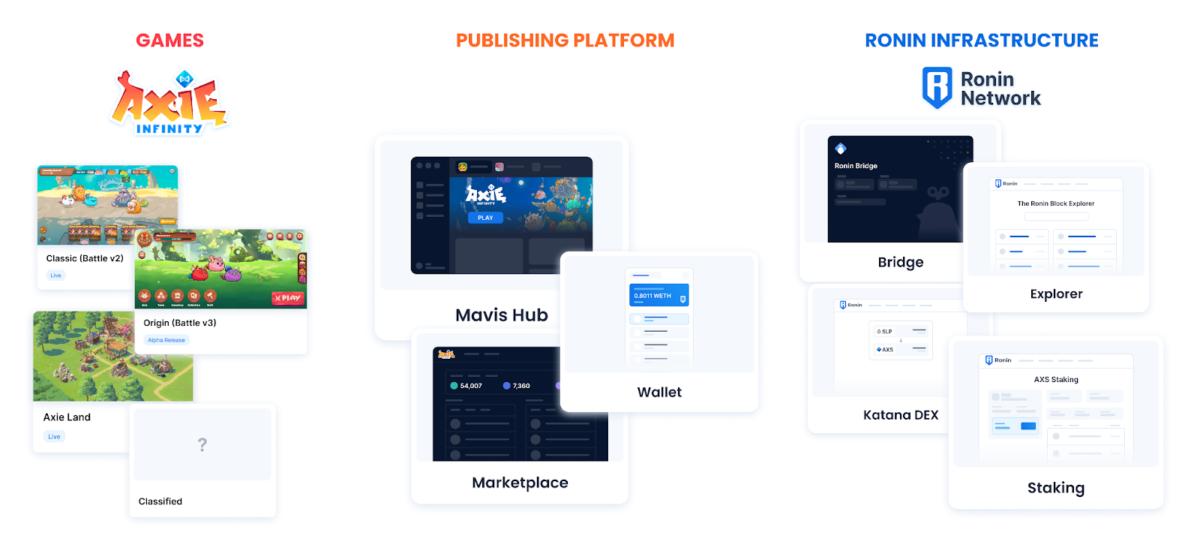

皆さんは、私たちの強さの源です。私たちのビジョンである、ゲーマーの皆さんにWeb3技術を学んでいただきながら、より良い分散型世界を一緒に作り、コミュニティ主導のデジタル国家を作るというものが揺らぐ事はありません。

私たちは、再びこのビジョンに向けて活動していく準備ができています。

感想

正直に事件の経緯を発表してくれたなという印象です。

まだまだ信頼を回復するには時間がかかると思いますが、今回の事件の原因と今後の対策をしっかり明示してくれたのは大きな前進でしょう。

コメント